吴玉凤

摘要:随着计算机技术的发展,网络安全得到了更多人的重视。在研究计算机网络攻防安全时,通过建模仿真技术能够有效降低研究过程中对网络的破坏。该文通过对计算机网络攻防建模仿真展开分析,并结合实际找出建模仿真存在的难点,希望为关注计算机网络攻防建模仿真的人群带来帮助。

关键词:网络安全;计算机网络;建模仿真

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2021)03-0093-02

现如今,计算机的普及为社会的发展进步做出了巨大的贡献,然而计算网络的安全问题也变得越来越严峻。但是因为计算网络的独特性,所以很难直接在计算网络中开展攻防研究。因此,有必要对计算机网络攻防建模仿真展开分析。

1 基于图形分析的建模仿真

1.1 网络攻击建模

在建模仿真技术中,无论是攻击树还是攻击图等方法都可以用来针对网络攻击建模。而且这些方法在运用时可以结合计算机网络中已存在的漏洞以及预判攻击者可能采取的攻击方式,基于图形分析建立的攻击模型也因此得到了很多人的认可。

攻击树在运用过程中会通过树状图来代表网络攻击,这种方式会将网络攻击所能达到的终极目标当成根节点,将达到终极目标前的子目标当作子节点,将网络攻击的具体方式当作叶子节点。这种攻击树的方式在面对网络威胁以及风险评估等分析时具有非常好的效果。

攻击图就是考虑网络拓扑信息的攻击预案集合。传统攻击图在应用过程中更多依赖于手工生成攻击图模型,因此在生成攻击图时有着速度慢、缺乏定量分析等缺陷。而Wang等人通过使用贝叶斯网络改进了传统的攻击图模型,通过贝叶斯网络成功建立了可以自动生成的贝叶斯模型,这种攻击图模型会自动完成对网络节点运行时可能性的预测评估,并专门建立其概率模型,根据概率的大小找出检测计算机网络时的关键脆弱性节点并针对性地提出安全建议。Jajidia等人专门提出了拓扑脆弱性分析概念,通过利用网络连接并结合IDS、杀毒软件等信息分析出计算机网络脆弱性相互之间的关系,并以此为基础自动生成攻击图形。除此之外,TVA还可以根据不同的计算机网络配置以及漏洞模拟网络攻击,并且识别出计算机网络当前的关键脆弱性并生成安全建议,但TVA在面对网络节点、链路的增加,其相对较差的拓展性就会表现出来。如果只通过攻击图来分析大规模网络脆弱性以及网络安全性,则攻击图形就会变得十分复杂。所以Noel等人就专门增加了邻接矩阵,以此来将攻击图边映射成为矩阵元素,节点映射为矩阵行、列。通过这种方式能够让攻击图得到简化,从而降低分析时的难度。

攻击图邻接矩阵能够很好地体现出单步攻击,但是对于多步攻击并不能很好地表现出来。所以Noel等人还专门计算了邻接矩阵高次幂,从而得出了多步攻击有可能出现的情况。比如:通过邻接矩阵的m次幂能够表达出m步攻击时有可能会出现的一些情况,通过这种方式还能够计算出节点间最小攻击步数并对攻击源进行预测。

1.2 网络防御建模

高质量的计算机网络防御应该包含网络攻击预防、检测、追踪攻击源以及防护等一系列机制。为了实现这些机制,防御树、智能图形等防御建模也被发明了出来。

基于攻击树额外增加了网络安全措施的分析图形即为防御树。Bistarelli等人也以防御树为基础,结合了计算机网络中可能会用到的各类防御方式专门进行了优化,还评估了采取优化后的防御措施在面临网络攻击时的各种变化。为了保证防御措施能够在面对攻击行为时做出更加合理的防御反应,所以需要提前对网络攻击类型、攻击特性做出防御反应之后可能出现的各类效果进行预测。而Seorr等人就专门为此提出了智能图形,这种智能图形能够快速评估检测行为与原有攻击模型的相似度,并对防御模型发出预警,而用户也能够通过智能图形看出警报原因提升防御效果[1]。

2 基于蠕虫病毒的建模仿真

在所有网络攻击中,蠕虫病毒属于最为常见且有效的一种网络攻击方法,而通过建模仿真研究网络蠕虫病毒的传播能够增加研究时的可控性。

1)传染病模型

计算机网络中的蠕虫病毒传播与人类社会中的传染病传播方式具有一定的相似性。在研究蠕虫病毒时可以将传染病研究所中的解析模型直接运用在蠕虫病毒的传播建模仿真中。基于传染病模型建立的蠕虫病毒传播模型主要有SI、SIS、双因素模型等,这些模型在运用过程中将网络蠕虫病毒的传播与流行病的扩散传播相结合,将当前计算机网络中已存在的各种主机进行分类,划分为感染主机、易感染主机等。通过结合多类型主机数量、感染系数等参数,专门构建出数学解析模型,建模仿真结果能够通过数学分析软件计算出来。

通过各种参数建立出的数学解析模型属于微分方程组,而微分方程组正是一个能够确定的方程组。而节点在不同时间点中状态以及转化概率还能够专门构建出另一种带有随机性质的方程组,这种方程组便是通过蒙特卡洛方法构建出来的微分方程组。目前已经存在的计算机网络模型通常不会考虑到拓扑结构对网络蠕虫病毒传播时的影响。而北京邮电大学的张伟专门提出了以拓扑单元为核心的网络蠕虫病毒传播模型,此模型将网络蠕虫病毒传播专门区分成为两个部分,一方面是网络结构的解析,将复杂的计算机网络通过分解的方式形成了通用的网络结构单元。另一方面是通过计算网络蠕虫病毒在分解出的网络通用结构单元中的传播效果,并采用概率矩阵的计算方式将网络蠕虫病毒在网络中的传播计算出来,这种方法能够保证计算不同节点位置感染网络蠕虫病毒时间的精准性。

这种模型在构建时其最大的特点就是具备非常好的拓展性,可以模拟出几百万个节点的网络。但这种模型因为采用了大量简化以及假设,所以在实际投入应用之后才能完成网络蠕虫病毒传播的宏观检测。而且这种建模方式对于蠕虫病毒的自身传播机制过于重视,所以还容易忽略掉拓扑结构、链路状态等,所以此建模在逼真程度上有着一定的欠缺[2]。

2)数据包模型

数据包级别的网络蠕虫病毒传播建模能够反映出网络协议、拓扑结构等方面对于网络蠕虫病毒传播的影响。清华大学邓洁等人就专门针对传染病模型中的一些缺陷,设计出了一种网络蠕虫病毒的实验环境。通过这个实验环境能够完成对计算机网络以及蠕虫病毒的数据包级别建模仿真。这种建模方式能够对已经感染病毒的主机功能模块进行区分、设计,将网络蠕虫病毒的传播模拟成UDP数据包传输。这种建模除了能够反映出已经感染蠕虫病毒的主机数量的时间变化之外,还能反映出计算机网络中主机的感染时间以及第一台感染蠕虫病毒的主机位置,使网络蠕虫病毒矿山的影响得到降低。数据包级别的网络蠕虫病毒传播建模仿真能够同时反映出拓扑结构、流量等数据给网络蠕虫病毒传播带来的影响,还可以反映出防御策略的使用情况。但这种建模方式由于计算机资源消耗相对比较大,所以在社会中获得的关注相对较低,很难作用在大规模蠕虫病毒的建模仿真中。

3)混合模型

混合模型是针对传染病建模仿真以及数据包建模仿真两者优缺点而构建的。

混合模型分为高、低层次构建了三种模型。在相对较高的层次中,网络蠕虫病毒传播所采用的模型为传染病模型,而在较低的层次中,因为需要更多考虑到拓扑结果以及节点分布等数据,所以构建出了数据包层次的模型。高、低层次的不同模型所采取的仿真机制也有所不同,传染病模型的仿真机制取决于时间,而数据包模型的机制则基于事件。混合模型在拓展性以及逼真度上采用了折中的方式,但是这种模型在建立时其难度相对比较大,所以需要根据实际情况来进行合理建模[3]。

3 基于级联失效的建模分析

3.1 网络静态属性级联失效建模

无尺度网络对于网络随机攻击有着非常好的鲁棒性,但是其对于蓄意攻击却带有极强的脆弱性。而对于随机网络而言,无论是随机还是蓄意攻击都具备鲁棒性。Coben等人曾经通过渗流理论专门针对鲁棒性进行了解析,最终得出了计算因为节点移除而崩溃的临界值方法。除此之外,带有特定性质的计算机网络通过怎样的优化方式才能得到最优的鲁棒性也得到了非常多的关注。网络的静态属性研究了节点以及添加、移除边对计算机网络性能造成的影响,其中还包含了最短路径、聚集参数等变化,并没有考虑到在添加、移除节点时,其对于网络负载流量的动态重分配。

3.2 流量重分配级联失效建模

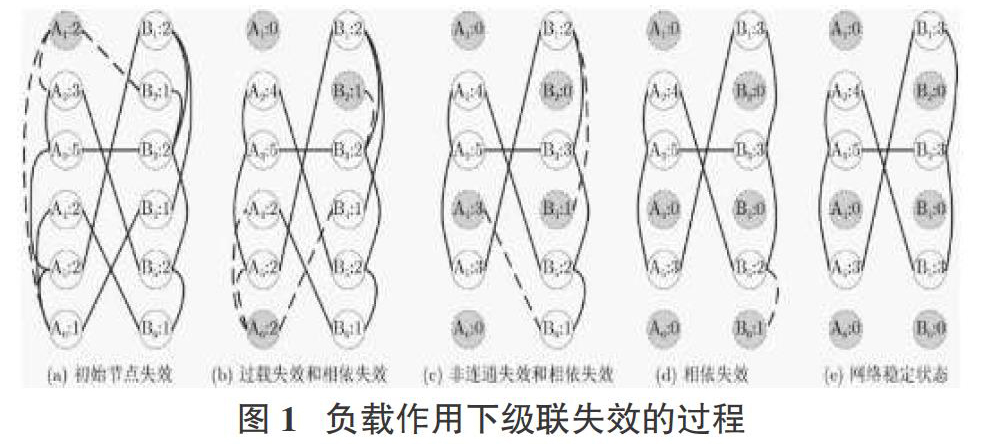

计算机网络中的节点失效能够引发计算机网络负载流量重新分配。因为节点的带宽容量有限,所以负载重分布就有可能导致一些节点的负载因超出带宽而失效,进而引发级联失效。正因为考虑到这些因素,所以Motter与Lai专门构建了负载容量线性模型,从而给出了全局级联得以产生的先决条件。而复旦大学窦炳琳等人则在此基础之上额外提出了具备两变量的非线性模型,并且在B-A无标度网络以及AS级网络上通过仿真级联失效的方式验证了该负载容量非线性模型的可行性。相较于原本的ML线性模型而言,新的模型在抵御级联失效的这一点上有了更加突出的性能。而且模型在具备足够鲁棒性的同时,不用额外投入过多的资金。但是由于该模型的结论是通过假定理想状态下得出的,而且在讨论级联失效的过程里假定了节点负载超出节点容量时会从计算机网络中移除,并没有考虑流量以及拥塞控制等问题[4]。图1为在负载作用下相依网络级联失效的过程。

在传统级联失效中,节点往往只有正常以及失效这两种情况。而处于失效状态的节点会立刻从计算机网络中删除与实际情况不符的现象,朱涛等人专门为每个节点定义了负载函数,并用其表达节点的拥塞。此外,还分析了不同攻击方式对于不同网络结构、级联失效等情况的实际影响。但是其提出的级联失效模型依然保留了许多经过简化之后的假设条件,这种模型依然需要结合其实际应用时的具体情况进行相应的补充、改进。

4 结论

总而言之,计算机网络攻防建模仿真研究非常重要,通过网络攻防建模仿真研究能够找出解决网络攻击的方法,而且通过建模仿真还能有效增加网络攻防的研究速度。相信随着更多人意识到计算机网络攻防建模仿真研究的重要性,网络攻防建模仿真技术一定会变得更加完善。

参考文献:

[1] 蔡桂秀,冯浩.计算机网络攻防建模仿真分析[J].福建电脑,2019,35(4):46-47.

[2] 石海涛.计算机网络攻防建模仿真研究[J].电脑编程技巧与维护,2017(17):78-80.

[3] 闫娜.计算机网络攻防建模仿真研究[J].网络安全技术与应用,2017(5):33,43.

[4] 邓兆熙.计算机网络攻防建模仿真研究[J].信息与电脑(理论版),2017(1):73-75.

【通联编辑:代影】