□文/齐耀龙

(河北大学计算中心 河北·保定)

一、引言

当前,网络安全的日益恶化对信息安全造成了严重威胁,网络安全已经成为关系到国家稳定和社会发展的重大课题。数据库系统安全作为网络安全的重要分支,有着显着的研究意义。

数据库安全评价的核心在于决策信息的制定。在传统的决策制定过程中,人们试图从特定的标准化思维模型入手。然而,在实现过程中,如何最小化主观随机性,以及对主观因素模糊理解的不确定性一直困扰着人们。本研究将模糊集和粗糙集理论结合起来,提出了一个基于模糊粗糙集的数据库安全评价模型。首先,使用模糊集理论对目标信息系统进行模糊离散化,然后为了使用特定的信度挖掘数据库安全决策信息,利用粗糙集理论的连接度对数据库安全决策信息进行属性约减。

二、评价过程

(一)数据预处理。在这个阶段,使用模糊集对原始数据进行处理。原始数据主要包括布尔型数据、数值型数据、类属性和空数据。这四类数据必须离散化,才能用于进一步的聚集处理。

1、空数据成员函数

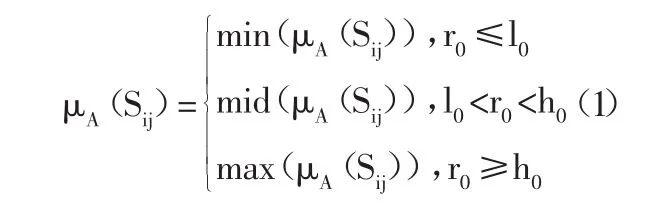

2、数值型数据成员函数

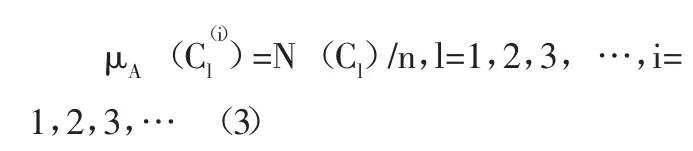

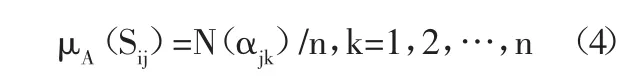

3、类属性成员函数

4、布尔型数据成员函数

(二)数据聚类。首先把数据对象分成若干个类别,然后将他们应用于不同类型的挖掘规则。在这个阶段,规则的准确性可以得到提高,并且算法的时间复杂度也将会降低。对数据库安全评价信息进行数据聚类的步骤定义如下:

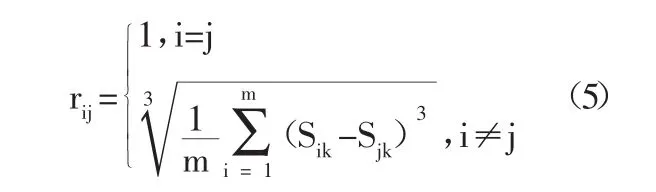

1、在域U的元素之间建立模糊相似关系R。矩阵R的0元素rij:

2、从 R 开始,得到映射 G=(V,E),导出最大生成树T=(V,TE)。

3、根据实际问题需要,引入集合λ∈[0,1],T(e)是分支 e 的重量值,T(e)<λ。

聚类分析之后,对单一类别进行分析,以过滤那些含有较少元素的类别,将元素数量低于阈值的类别删除。

(三)属性约简。对原始数据进行聚类之后,就可以对分类数据对象进行属性约简和强规则提取了。其具体实现步骤如下:

1、首先,分离系统属性以建立相关的条件属性和决策属性。

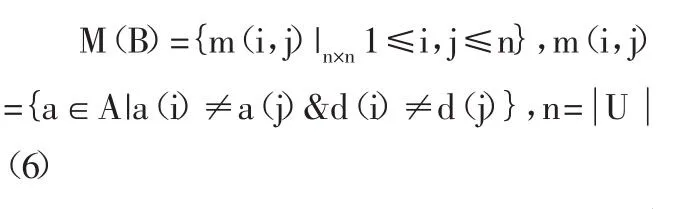

2、然后,使用区分矩阵和分明函数,得到属性的约简集。对区分矩阵定义如下:

3、通过使用约简属性派生规则集,可以从分明函数的最小析取范例得到属性约简集。

4、删除频度小于给定阈值μ0的奇异规则。

5、保留达到最小支持度μs和最小信任度μc的规则,将其作为强规则。

三、个案研究

为了测试数据库安全评价模型的能力,课题组基于局域网建立了一个实验环境。为了提供更复杂的网络攻击数据,使用各种网络程序在同一时间对数据库服务器实施攻击行为。

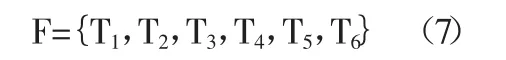

(一)对评估样本数据进行预处理。为了借助网络程序对数据库系统实施攻击,课题组选用了典型的网络攻击手段作为安全因子。安全因子集定义为:

表1 数据库安全评价决策表

Ti表示对数据库实施的第i次攻击,F表示来自局域网的一组攻击。F中每个元素的取值为0或1,其中0表示攻击不存在,1表示攻击存在。根据上文所述,首先进行数据预处理。然后,将选出的样本进行数据聚类。在本实验中,课题组选出了一段时间内的64个样本,经过数据聚类,这些样本被分成8组,其中一组如表1所示。使用H、N、L表示风险程度,其含义相应为高风险、正常风险和低风险。(表1)

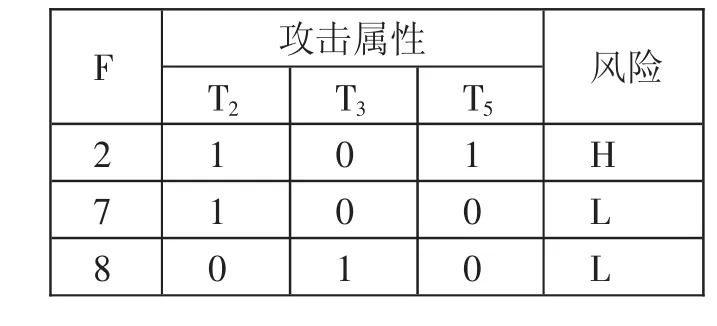

(二)决策表约简和规则提取。接下来对上一步骤中得到的决策表实施约简。属性约简之后,就可以从决策表中提取数据库安全评价规则了,如表2所示。可以在这个表中清楚地看到数据库安全评价规则,同时也可以集中精力关注那些高风险攻击事件。(表2)

表2 属性约简后的决策表

四、结论

本论文提出了一个基于模糊粗糙集的数据库安全评价模型。通过首先执行数据预处理和数据聚集的方法,然后提取出评价规则。这个方法不仅能减小数据量,还能减小数据干扰项。数据聚集之后,就可以得到样本分类知识,并且进行规则提取。在规则提取过程中,通过分析奇异规则、客量度和规则约束来提高规则的提取效率和精确度。实验结果表明,本文提出的数据库安全评价模型是切实有效的。

[1]S.B.Batsell,N.S.Rao,M.Shankar,Distributed Intrusion Detection and Attack Containment for Organizational Cyber Security,http://www.io-c.ornl.gov/projects/docume nts/containment.pdf.

[2]T.Bass,Intrusion Detection System and Multisensor Data Fusion[J].Communicationsofthe ACM,Vol.43,No.4,2000.

[3]J.Shifflet,A Technique Independent Fusion Model for Network Intrusion Detection,Proceedings of the Midstates Conference on Undergraduate Research in Computer Science and Mathemat-ics,2008.

[4]M.Qiao,Research on Knowledge Discovery and Reasoning Methods Based on Rough Set and Database Technology,Tianjin University,2006.

[5]W.J.Liu,Y.D.Gu,J.Y.Wang,Rough-fuzzy Ideals in Semigroups[J].Fuzzy Systems and Mathematics,2004.3.

[6]K.Chakrabarty,R.Biswas,S.Nanda,Fuzziness in rough sets[J].Fuzzy Sets and Systems,2000.